- Infos & Questions

- >

- Forums

- >

- Réseau

- >

- IPv6 DMZ accès externe

Bienvenue sur le Forum RED. Pour bien commencer et tout savoir sur ce Forum, vous trouverez toute l'info dans ce sujet

IPv6 DMZ accès externe

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Page imprimable

IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

FAQ et liens utiles

Bonjour,

Après le passage de ma NB6 en IPv4 CGNat, et compte tenu des services que j'héberge chez moi, je cherche à configurer un accès externe à certains de mes serveurs.

Mon réseau est composé, d'une box NB6 et d'un routeur Synology RT2600ac, tous mes équipements sont derrière ce routeur.

Lorsque j'active la DMZ, quelle paramètres IP dois-je renseigner sur mes équipements pour lesquels je souhaites un accès depuis l'extérieur ?

J'ai tenté d'utiliser le prefix DMZ fourni "2a02:8429:90fe:xxxy::1" en tant que passerelle sur mes équipements avec une IPv6 sur cette plage réseau, mais c'est sans effet (même en ouvrant le pare-feu).

Structure :

IP :

- Box : 2a02:8429:90fe:xxxx

- Routeur : 2a02:8429:90fe:xxxx:zzzz:zzzz:zzzz:63e6 (Configuré en relais DHCPv6)

- Serveur : 2a02:8429:90fe:xxxx:zzzz:zzzz:zzzz:3

- Box : préfixe DMZ : 2a02:8429:90fe:xxxy::/64

- Serveur, Adresse dans la DMZ : 2a02:8429:90fe:xxxy:zzzz:zzzz:zzzz:3 (passerelle : 2a02:8429:90fe:xxxy::1/56

Pare-feu, ouverture depuis l'exterieur vers l'adresse : 2a02:8429:90fe:xxxy:zzzz:zzzz:zzzz:3 (port 80)

Avez-vous déja configuré ce genre d'architecture ?

Merci.

Questions résolues

Re: IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

Edit :

j'ai trouvé une solution ... pour conserver un préfixe /64 sur la DMZ (facilite la mise en place d'un adressage dynamique).

Re: IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

Bonjour

J'essaye à mon tour d'utiliser la DMZ IPv6, dans la même situation.

J'ai essayé un peu tout ce qui me passait par la tête, pas moyen d'obtenir la connectivité IPv6 en dessous du routeur : la box ne semble pas honorer le paramètre "passerelle" de la DMZ.

Quelqu'un a réussi à faire fonctionner ça ?

Re: IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

Bonjour,

Je me suis lancé pour réaliser une architecture avec un routeur en coupure derrière ma box:

- J’ai une box NB6VAC en IPv4 CGNat, il faut donc utiliser l’adressage IPV6 pour pouvoir bénéficier de la fonctionnalité «DMZ» de la box, cette fonctionnalité «DMZ« étant l’ingrédient indispensable pour espérer l’architecture recherchée → toute la manip qui suit est en IPV6.

- La version du firmware de ma box est NB6VAC-MAIN-R4.0.45d.

- En absence de documentation sur le sujet, j’ai procédé par tâtonnement, en m’appuyant notamment sur l’analyse du trafic écouté sur le réseau interne. Les affirmations énoncées ci dessous sont mes conclusions à défaut d'être des vérités confirmées.

- Mes exemples parlent de réseau principal en adresse 2a02:8429:90fe:2001::/64 et de réseau DMZ en 2a02:8429:90fe:2002::/64 . Ces adresses de réseau sont différentes chez chaque abonné SFR.

Voila comment j'ai fait:

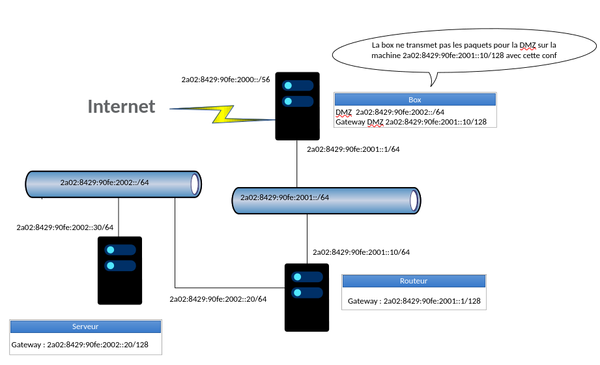

A) La solution théorique qui ne fonctionne pas

Le schéma A ci après représente une configuration classique de l’interconnexion de 2 sous réseaux via une gateway spécifique :

- Une machine (routeur) possède une patte dans chaque réseau, par exemple :

- adresse 2a02:8429:90fe:2001::10/128 sur le réseau 2a02:8429:90fe:2001::/64, côté box

- adresse 2a02:8429:90fe:2002::20/128 sur le réseau 2a02:8429:90fe:2002::/64, côté DMZ (serveurs)

- On indique aux machines du réseau 2a02:8429:90fe:2001::/64 qu’il faut utiliser la gateway 2a02:8429:90fe:2001::10/128 pour accéder aux machines du réseau 2a02:8429:90fe:2002::/64 et aux machines du réseau 2a02:8429:90fe:2002::/64 que leur gateway par défaut est 2a02:8429:90fe:2002::20/128.

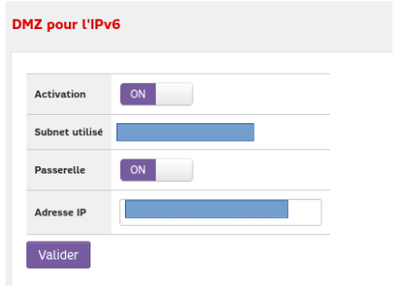

Ceci vaut pour la Box afin qu’elle route correctement les paquets (les siens, ceux du réseau interne puisqu’elle est passerelle par défaut et ceux venant d’internet) à destination de 2a02:8429:90fe:2002::/64. C’est donc ce que l’on met naturellement dans le menu de configuration de la DMZ sur la Box :

DMZ = (c’est grisé, c’est la box qui décide de numéro de réseau DMZ à utiliser même si cela semble être systématiquement le réseau XXX:XXX:XXX:XX02::/64)

Passerelle DMZ = 2a02:8429:90fe:2001::10/128 ; notre routeur vers la DMZ.

Dans la pratique, la box ne fonctionne pas avec cette configuration: les paquets venant d’internet à destination de la DMZ ne ressortent pas de la box côté réseau interne.

Schéma A :

B) La bidouille qui permet d’en apprendre un peu plus

Le panneau de configuration de la Box relatif à la DMZ permet ou non d’activer une gateway DMZ. Que se passe-il si l’on active l'option DMZ seule (sans l'option gateway) ? Et bien dans ce cas, la box monte une interface 2a02:8429:90fe:2002::/64 sur le LAN Ethernet, qui héberge déjà le réseau 2a02:8429:90fe:2001::/64 et le réseau 192.168.1.0/24, et si l’on met une machine sur le LAN (en cable Ethernet ou en wifi) avec une adresse par exemple 2a02:8429:90fe:2002::30/64 et une configuration de gateway = 2a02:8429:90fe:2002::1/128 (la box), cette machine est accessible depuis internet (et peut aussi faire de l’internet).

Attention, cette configuration pose des problèmes de sécurité:

La box n’applique pas de filtrage sur les machines de la DMZ. Tous les ports ouverts sont accessibles depuis Internet (solution = mettre un Firewall applicatif sur toutes les machines de ce réseau pour contrôler les accès depuis internet)

Ce réseau DMZ 2a02:8429:90fe:2002::/64 partage le même LAN Ethernet que les réseaux 2a02:8429:90fe:2001::/64 et 192.168.1.0/24 :

Les connexions 2a02:8429:90fe:2002::/64 -> 2a02:8429:90fe:2001::/64 ne bénéficient plus du filtrage de la box envers les machines 2a02:8429:90fe:2001::/64 (dans les détails, la box fait des ICMP redirect pour que les machines de ces deux réseaux discutent en direct). En conséquence, si une machine DMZ est compromise, il y a risque quasi certain d’attaque par rebond sur le réseau 2a02:8429:90fe:2001::/64.

Le réseau 192.168.1.0/24 n’est pas à l’abri non plus. Si une machine DMZ est compromise, l’attaquant risque rapidement d’accéder à des droits administrateurs sur la machine et ainsi pouvoir facilement monter une interface logique en 192.168.1.X (en plus de l’adresse DMZ). Il va ainsi pouvoir faire du rebond sur le réseau 192.168.1.0/24.

Il est donc fortement déconseillé de mettre en place ce type d’architecture, le terme «DMZ» étant au final complément creux pour ce cas.

Continuons les recherches. Hum, hum, la box met en place une interface 2a02:8429:90fe:2002::/64 dès lors que l’on active la DMZ et l’information de gateway est une sous option de cette option. Ne faudrait-il pas comprendre «gateway» comme «une machine particulière de la DMZ » (Beurk) ? Voyons ce qui se passe avec une valeur d’adresse de gateway a02:8429:90fe:2002::10/64 par exemple. BINGO !! : avec cette config, la box cherche bien à envoyer via son interface 2a02:8429:90fe:2002::1/128 tous les paquets à destination de la DMZ sur l’adresse configurée → Voila la clef de la solution.

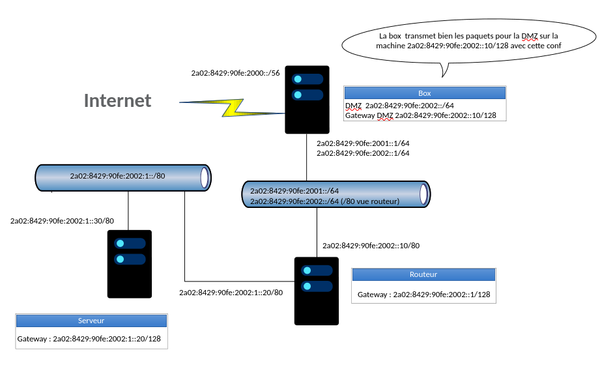

C) La solution

Configuration Box:

La solution consiste à déclarer en gateway DMZ sur la box une machine qui appartient à l’espace d’adressage du réseau DMZ … bien que cela soit très illogique. En faisant ainsi, la box va bien jouer son rôle de transmission des paquets de toutes les machines de la DMZ à l’adresse DMZ gateway configurée.

Configuration Routeur :

Du coup, il va falloir s’adapter à cette situation du côté configuration des interfaces du routeur en procédant à une scission du réseau 2a02:8429:90fe:2002::/64 pour en piocher deux sous réseaux;

- La patte du routeur qui doit communiquer avec la box doit avoir l’adresse que l’on a mise dans la conf DMZ gateway de la box (2a02:8429:90fe:2002::10/128) avec un masque de réseau qui fasse en sorte que l’adresse de la box 2a02:8429:90fe:2002::1/128 soit dans ce réseau. Par exemple, l’interface routeur côté box est configuré en 2a02:8429:90fe:2002::10/80

«Attendez … une solution pour laquelle la box et le routeur n’ont pas le même masque réseau (/64 pour la box, /80 pour le routeur) ne peut pas fonctionner !!». Il s’agit la d’un réflexe IPV4. Il n’y a pas de broadcast en IPV6 ; La box et le routeur vont parfaitement se retrouver sur le réseau malgré ce masque différent.

- La patte du routeur côté DMZ (serveurs) doit posséder ces deux caractéristiques :

- Ne pas être en conflit avec le réseau 2a02:8429:90fe:2002::/80 que l’on vient de configurer côté «patte Box».

- Rester dans un sous réseau du réseau 2a02:8429:90fe:2002::/64 ; ce dernier étant le seul que la Box veuille bien router.

→ Par exemple, l’interface routeur côté DMZ (serveurs) est configuré en 2a02:8429:90fe:2002:1::20/80

- Il faut également indiquer au routeur que sa route par défaut est la box: 2a02:8429:90fe:2002::1/128

Configuration d’une machine serveur sur la DMZ :

- Il faut que la machine appartienne au réseau 2a02:8429:90fe:2002:1::/80, par exemple, la machine est configurée en 2a02:8429:90fe:2002:1::30/80

- Il faut indiquer à la machine que sa gateway par défaut est le routeur, soit 2a02:8429:90fe:2002:1::20/128

Schéma B :

Et voila: le serveur derrière le routeur est maintenant connecté à Internet (à rappeler que la box ne fait pas de filtrage sur les machines DMZ: ne pas oublier donc de configurer un Firewall sur le routeur). Nous avons maintenant une vraie DMZ cloisonnée du réseau interne (nous avons bien deux LAN Ethernet différents et le Firewall sur le routeur va permettre d’entièrement contrôler les flux IP de la DMZ vers l’interne): une compromission d’une machine en DMZ ne signifie plus une quasi compromission du réseau interne comme vue en configuration B). Un autre cas d’usage pour ce type d’architecture consiste à mettre toutes ses machines sur la DMZ sans pour autant ouvrir des flux entrants, mais avec le seul objectif de récupérer via le routeur le contrôle sur les flux sortants (surveillance, statistiques, liste noir de serveurs Internet…).

D) En Conclusion

- L’IPV6 c’est bon, mangez-en.

- La Box manque de documentation sur sa fonction DMZ. C’est d’autant plus dommage que la solution la plus logique n’est pas celle qui fonctionne.

- Ce serait bien qu’au détour d’un nouveau firmware, la Box retombe sur un comportement classique, à savoir la solution A).

- La solution de mise en place B) est dangereuse et ne porte de DMZ que le nom.

Re: IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

Bonjour,

J'ai trouvé une solution :

https://lafibre.info/ipv6/sfr-nb6-mise-en-place-dune-dmz-ipv6/msg1052947/#msg1052947

Re: IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

Edit :

j'ai trouvé une solution ... pour conserver un préfixe /64 sur la DMZ (facilite la mise en place d'un adressage dynamique).

Re: IPv6 DMZ accès externe

- Marquer comme nouveau

- Marquer

- S'abonner

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler

@tinybo a écrit :

A) La solution théorique qui ne fonctionne pas

Le schéma A ci après représente une configuration classique de l’interconnexion de 2 sous réseaux via une gateway spécifique :

- Une machine (routeur) possède une patte dans chaque réseau, par exemple :

- adresse 2a02:8429:90fe:2001::10/128 sur le réseau 2a02:8429:90fe:2001::/64, côté box

- adresse 2a02:8429:90fe:2002::20/128 sur le réseau 2a02:8429:90fe:2002::/64, côté DMZ (serveurs)

- On indique aux machines du réseau 2a02:8429:90fe:2001::/64 qu’il faut utiliser la gateway 2a02:8429:90fe:2001::10/128 pour accéder aux machines du réseau 2a02:8429:90fe:2002::/64 et aux machines du réseau 2a02:8429:90fe:2002::/64 que leur gateway par défaut est 2a02:8429:90fe:2002::20/128.

Ceci vaut pour la Box afin qu’elle route correctement les paquets (les siens, ceux du réseau interne puisqu’elle est passerelle par défaut et ceux venant d’internet) à destination de 2a02:8429:90fe:2002::/64. C’est donc ce que l’on met naturellement dans le menu de configuration de la DMZ sur la Box :

DMZ = (c’est grisé, c’est la box qui décide de numéro de réseau DMZ à utiliser même si cela semble être systématiquement le réseau XXX:XXX:XXX:XX02::/64)

Passerelle DMZ = 2a02:8429:90fe:2001::10/128 ; notre routeur vers la DMZ.

Dans la pratique, la box ne fonctionne pas avec cette configuration: les paquets venant d’internet à destination de la DMZ ne ressortent pas de la box côté réseau interne.

Pour moi la solution A de tinybo fonctionne parfaitement (depuis fin 2020 début 2021) moyennant 1 seule modification : en passerelle DMZ je mets l'addresse Link Local (ie. en fe80:: [et sans /128]) de la patte du ROUTEUR sur le réseau de la BOX (i.e. de son WAN). Et avec ça tout fonctionne parfaitement... et le firewall du routeur protège les autres machines sur son lan (i.e. ton SERVEUR).

A noter que dans la solution A la BOX a aussi l'addresse IPV6 2a02:8429:90fe:2002::1 (en plus de la 2a02:8429:90fe:2001::1) ce qui me semble inutile/perturbant...